Методи захисту персональних даних у мережі від впливу соціальних інженерів

До персональних даних можна віднести будь-які відомості, за якими ідентифікується або може бути ідентифікована фізична особа. Зокрема, прізвище, ім’я, по батькові, адреса, телефони, паспортні дані, національність, освіта, сімейний стан, релігійні та світоглядні переконання, стан здоров’я, матеріальний стан, дата і місце народження, місце проживання та перебування тощо. Також, це дані про особисті майнові та немайнові відносини цієї особи з іншими особами, зокрема членами сім’ї. До персональних даних відносяться також відомості про події та явища, що відбувалися або відбуваються у побутовому, інтимному, товариському, професійному, діловому та інших сферах життя особи (за винятком даних стосовно виконання повноважень особою, яка займає посаду, пов’язану із здійсненням функцій держави або органу місцевого самоврядування) тощо.

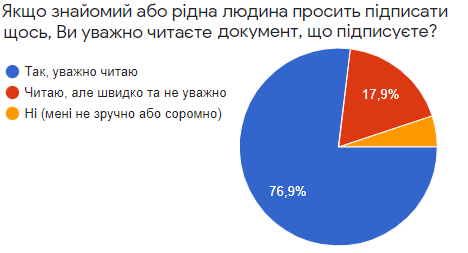

Через низький рівень правової обізнаності громадяни часто ігнорують проблеми, пов’язані із захистом персональних даних. Пересічна людина як учасник інформаційних відносин, підписуючи різного роду документи, нерідко вимушена ставити себе у нерівні права порівняно з іншою стороною, а подекуди потрапляє у своєрідну рабську залежність якогось «товариства», супермаркета, банка тощо. Продаючи за копійки конфіденційну інформацію, недосвідчена особа навіть не уявляє, ким і задля чого її персональні дані будуть використані.

Джерела даних про людину або організацію якими може скористатись соціальний інженер

Анкети на веб ресурсах часто заповнюються відвідувачами для реєстрації, наприклад у бонусній програмі супермаркету, та містять персональну інформацію. При реєстрації використовуються логін та пороль вказані при реєстрації.

Обліковий запис соціальної мережі. При реєстрації у соціальній мережі відвідувачі часто вказують багато персональних даних. Наприклад, ім’я та прізвище, географічні об’єкти, місце навчання, телефонні номери, тощо. Потім цей обліковий запис може бути використаний при реєстрації на інших ресурсах.

Відкриті державні реєстри. Більшість відкритих державних реєстрів та баз даних, якими може скористатись СІн для пошуку необхідної інформації, розміщені на єдиному державному веб-порталі відкритих даних (data.gov.ua). Наприклад, Єдиний державний реєстр юридичних осіб, фізичних осіб-підприємців та громадських формувань, єдиний реєстр нотаріусів, що містить регіон, назву організації, контактні дані, ПІБ, номер свідоцтва нотаріуса, реєстр громадських формувань, реєстр громадських об‘єднань, відомості про транспортні засоби та їх власників,єдиний реєстр боржників та інші.

Метадані які є складовою частиною будь-яких електронних документів, графічних, відео та музичних файлів. Метадані автоматично додаються до файлів і можуть містити, в залежності від виду файлу, наступні відомості: дату та час його створення/відкриття/редагування, ім’я автора і користувачів, які відкривали та/або редагували файл, загальний час витрачений на його редагування, версію/модель та технічні характеристики програми/пристрою, у якій/за допомогою якого був створений документ/файл, місце розташування (у разі включеної геолокації на пристрої), теги та ключові слова, що описують зміст файлу та іншу інформацію.

Інтернет провайдер володіє доволі специфічною інформацією такою як IP-адреса, обсяг трафіку, ОС та ін. Отримати цю інформацю соціальний інженер може методами СІ або за допомогою спеціальних програм.

Дії соціальних інженерів

Кристофер Хеднегі представляє дії соціальних інженерів у вигляді СІ-піраміди

Збір даних з відкритих джерел є найбільш важливим етапом роботи соціального інженера, фундамент його діяльності. На цей етап йде найбільше часу.

Розробка легенди базуєтся на інформації, що зібрана раніше. На цьому етапі розробляється привід для атаки, вносяться зіни та доповнення в план атаки, готуються інструменти та реквізит.

План атаки проводиться за моделлю трьох «Я»: «Який план СІ», «Яка ціль СІ», «Яка ціль клієнта». Виявляється коли краще проводити атаку, кого необхідно залучити на допомогу.

Проведення атаки та звіт власне основні етапи на яких проводиться атака за планом та готується документація яка може бути використана як для нанесення шкоди так і для побудови стратегії захисту від дії СІ, якщо соціальний інженер був найнятий замовнико для перевірки власного підприємства.

Методи соціальної інженерії в галузі кібербезпеки

Спам – це масове розсилання небажаних листів. Найчастіше спам — це лист електронної пошти, який надсилається одразу на велику кількість адрес, але він також може бути доставлений через миттєві повідомлення, SMS та соціальні мережі. Власне, спам не є соціальною інженерією, однак в деяких кампаніях використовуються його види, такі як фішинг, цілеспрямований фішинг (spearphishing), вішинг (vishing), смішинг (smishing), а також поширення шкідливих вкладень або посилань.

Фішинг це форма кібератаки, під час якої злочинець намагається завойовувати довіру до жертви для виманювання конфіденційної інформації. Для отримання даних зловмисники також створюють відчуття терміновості або застосовують тактику залякування. Варто зазначити, що фішингові кампанії можуть бути націлені на велику кількість випадкових користувачів або конкретну особу чи групу.

Цілеспрямований фішинг це форма фішингу, під час якої зловмисник надсилає повідомлення,спрямовані на конкретну групу людей, або навіть просто окрему особу з метою викрадення даних або маніпулювання ними в зловмисних цілях.

Видавання себе за іншу особу є іншим популярним методом соціальної інженерії, під час якого кіберзлочинці діють нібито від імені певної особи, вводячи в оману потенційних жертв. Типовим прикладом є зловмисник, який видає себе за генерального директора певної компанії, укладає та затверджує шахрайські угоди в той час, як справжній генеральний директор перебуває у відпустці.

Шкідливе програмне забезпечення, ціль якого викликати у жертви почуття страху чи тривоги та таким чином змусити її встановити небезпечний код на пристрій. Поширеними є випадки, коли користувачам відображалось повідомлення про нібито інфікування пристрою загрозою, для видалення якої необхідно завантажити антивірус (який, насправді, є шкідливим програмним забезпеченням).

Вішинг та смішинг це методи соціальної інженерії, подібні до фішингу, але здійснюються не через електронну пошту. Зокрема, вішинг реалізовується через шахрайські телефонні дзвінки, а для смішингу використовуються текстові SMS-повідомлення, які містять шкідливі посилання або вміст.

Афери з технічною підтримкою це, зазвичай, неправдиві телефонні дзвінки або Інтернет-реклама, в якій зловмисники пропонують жертвам послуги служби технічної підтримки. Насправді, кіберзлочинці просто намагаються заробити гроші, продаючи фейкові послуги або усуваючи насправді неіснуючі проблеми.

Кібершахрайство це схеми зловмисників, у яких часто використовують один або навіть декілька методів соціальної інженерії, описаних вище.

Методи захисту від СІ

1. Регулярне навчання з кібербезпеки усіх працівників.

2. Сканування на наявність слабких паролів.

3. Впровадження рішень для захисту.

4. Створення політики безпеки з чітким планом дій.

5. Використання спеціальних рішень для централізованого управління корпоративною мережею.

Методи захисту даних у мережі

1. Не надавати свої дані нікому.

2. Перевіряти інформацію.

3. Захищати паролі

4. Використовувати двохфакторну автентифікацію.

5. Користуватись офіційними програмами.

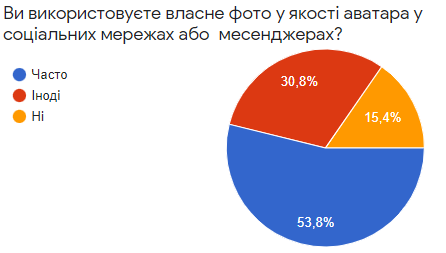

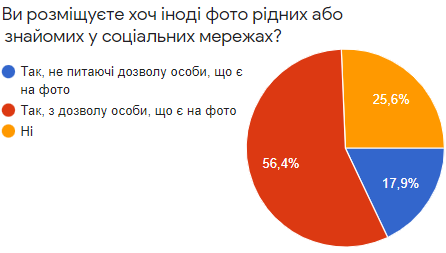

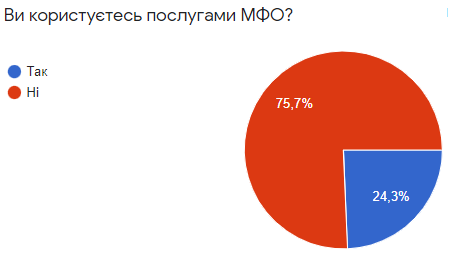

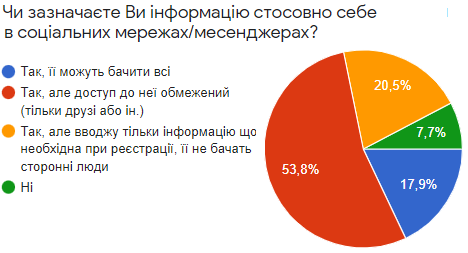

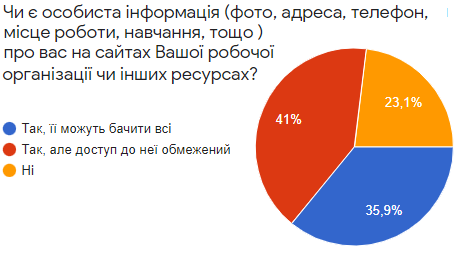

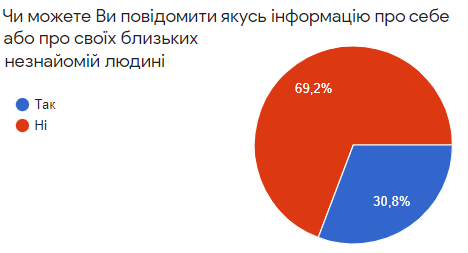

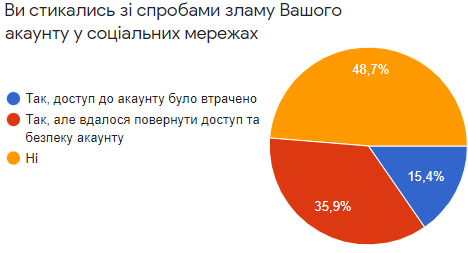

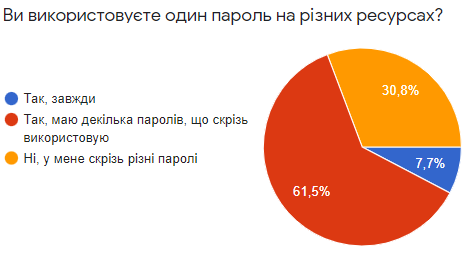

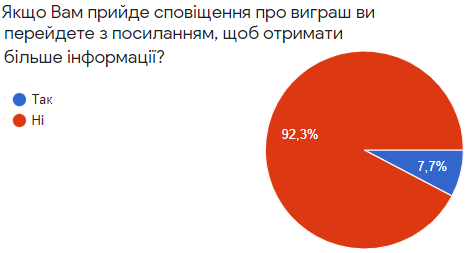

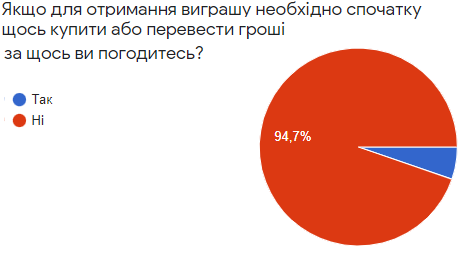

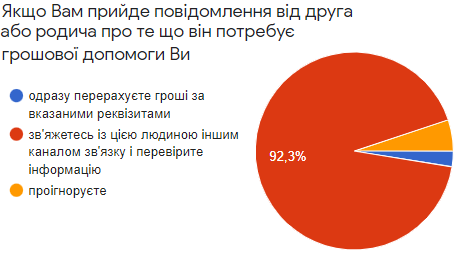

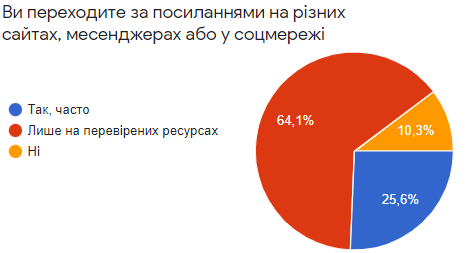

Результати дослідження станом на листопад 2021

|  |

|  |

|  |

|  |

|  |

|  |

|  |

|  |

|  |

|  |

Дослідження триває. Участь у нашому дослідженні допоможе зібрати більше інформації та детальніше дослідити методи СІ, їх вплив на здоровя людини, методи боротьби із втратою інформації, тощо.